يشهد مجال إدارة الموارد البشرية تحولاً رقمياً كبيراً مع تزايد الاعتماد على البيانات لدعم اتخاذ القرارات وتحسين العمليات، وتُساهم التكنولوجيا في تمكين إدارات الموارد البشرية من أتمتة المهام الروتينية مثل إدارة الرواتب وملفات الموظفين وسلاسل العمليات وصولاً إلى رقمنة عمليات التوظيف وتتبع المتقدمين وتقييم الأداء، ناهيك عن إمكانات تحليل البيانات واستصدار التقارير والإحصاءات والتكامل في العمليات ونقل المعلومات.

لكن التحول الرقمي أيضاً يطرح تحديات إضافية على رأسها أمن بيانات الموارد البشرية نظراً لحساسية المعلومات الشخصية والمالية التي تحتفظ بها المنشآت عن موظفيها، ما يجعلها هدفاً جذاباً للهجمات السيبرانية الخارجية أو حتى التهديدات الداخلية لتسريب البيانات بوصول غير المصرح لهم إلى معلومات حساسة عن الموظفين أو تعاملات الشركة وحساباتها.

نتناول في السطور التالية:

- فهم مخاطر اختراق البيانات في الموارد البشرية

- الدور المحوري للعاملين في تكنولوجيا المعلومات

- التوافق مع لوائح حماية البيانات العالمية

في إدارة الموارد البشرية الحديثة المعتمدة بالكامل على البيانات الرقمية، تزداد أهمية الوعي بمخاطر اختراق البيانات كونها من أكثر أنواع المعلومات حساسية وأهمية سواء للمنشآت أو الموظفين، ومن أهم البيانات في عمليات الموارد البشرية:

- المعلومات الشخصية: مثل الأسماء والعناوين وتواريخ الميلاد أرقام الهوية وأرقام الضمان الاجتماعي.

- المعلومات المالية: تضم تفاصيل الحسابات البنكية ومعلومات الرواتب والسجلات الضريبية وبيانات المزايا وغيرها.

- السجلات الصحية والطبية: مثل بيانات التأمين الصحي والسجلات الطبية.

- سجلات الأداء والإجراءات التأديبية: ومنها تقييمات الأداء والسجلات التأديبية وإجراءات إنهاء الخدمة.

- بيانات التوظيف وفحوصات الخلفية: ومنها السير الذاتية وفحوصات الخلفية الجنائية وملاحظات المقابلات.

- بيانات تسجيل الدخول: ومنها أسماء المستخدمين وكلمات المرور وأذونات الوصول.

- الاتصالات السرية: تضمن المراسلات الداخلية والمذكرات والرسائل الإلكترونية وغيرها.

- البيانات البيومترية: مثل بصمات الأصابع والتعرف على الوجه أو القياسات الحيوية، لاستخدامها للوصول غير المصرح به إلى أنظمة آمنة.

فهم مخاطر اختراق البيانات في الموارد البشرية

تتشعب مخاطر وأضرار اختراق بيانات العاملين أو المنشأة سواءً المحفوظة أو التي يتم نقلها وتداولها عبر أنظمة الموارد البشرية الرقمية لتشمل جوانب عدة، مثل:

الخسائر المالية

تظهر التقارير أن متوسط تكلفة اختراق البيانات يبلغ ملايين الدولارات فوفقاً لتقرير IBM فإن متوسط التكلفة العالمية لاختراق أمن البيانات في عام 2024 بلغ 4.8 ملايين دولار بزيادة قدرها 10% مقارنة بالعام الماضي ما يعد أعلى إجمالي على الإطلاق، على سبيل المثال، فإن أضرار هجوم برمجيات الفدية على نظام مسير الرواتب سيؤدي إلى خسائر مالية كبيرة لإصلاح الأضرار ومعالجة البيانات وتحديث الأنظمة الأمنية، ناهيك عن مخاطر تسرب البيانات المتعلقة بمستحقات الموظفين وتعطيل حساب وإيداع الرواتب والتي يمكن أن تخلق حالة من الفوضى والاعتراضات داخل بيئة العمل.

التحديات التشغيلية

تؤدي اختراقات البيانات إلى تعطيلات تشغيلية تؤثر مباشرة على كفاءة المؤسسات التي تستغرق وقتاً طويلاً لاستعادة العمليات بالكامل ما يؤدي إلى زيادة التكاليف التشغيلية وفقدان الإنتاجية وعرقلة سير العمل اليومي، إضافة لزيادة الأعباء الإدارية إذ يتعين على فرق الموارد البشرية والتكنولوجيا التعامل مع التهديدات وإخطار الجهات المعنية وتنفيذ تدابير تصحيحية.

ضعف الثقة وتأثير السمعة

تؤدي اختراقات البيانات إلى تدهور ثقة العملاء والموظفين، فتتراجع ثقة العملاء في الشركات التي تتعرض للاختراق، بينما يميل الموظفون إلى التفكير في الاستقالة عند كشف رواتبهم أو بياناتهم الشخصية، وينتج عن ذلك تأثير سلبي طويل الأمد على سمعة المنشآت وقدرتها على الاحتفاظ بالمواهب وجذب عملاء جدد.

على سبيل المثال أظهرت دراسة أجرتها Ponemon Institute أن 65% من العملاء يفقدون الثقة في الشركات التي تتعرض لخرق بيانات الموظفين، بينما يفكر 78% من الموظفين في ترك وظائفهم إذا انكشفت معلوماتهم الشخصية. كما يمكن أن يستغل المنافسون هذه المعلومات مثل تقارير الأداء أو إستراتيجيات التوظيف للإضرار بسمعة الشركة أو التفوق عليها في السوق ما يؤدي إلى فقدان فرص تجارية مهمة.

الآثار القانونية والتنظيمية

انتهاك بيانات أنظمة الموارد البشرية يمكن أن يؤدي إلى عواقب قانونية وتنظيمية جسيمة، وتتضمن هذه العواقب فرض غرامات مالية كبيرة، كما يمكن للموظفين المتضررين من الخرق رفع دعاوى قضائية ضد الشركة، بالإضافة إلى ذلك، قد تواجه المؤسسات التزامات قانونية تتعلق بإخطار الأفراد المتضررين والسلطات المختصة عند حدوث خرق للبيانات ما يزيد من التعقيدات التنظيمية والتكاليف المرتبطة بها.

وفي المملكة العربية السعودية يُلزم نظام حماية البيانات الشخصية بجمع ومعالجة البيانات الشخصية وفقاً لضوابط محددة، فيجب إبلاغ الأفراد عن الغرض من جمع بياناتهم والجهات التي سيتم الإفصاح لها عن هذه البيانات والآثار المحتملة لعدم تقديم البيانات، وقد يؤدي عدم الامتثال لهذه الضوابط إلى عقوبات قانونية صارمة.

كما وضعت الهيئة السعودية للبيانات والذكاء الاصطناعي سياسات لحوكمة وحماية البيانات تتضمن معايير لإدارة البيانات وحمايتها تحت طائلة فرض غرامات وعقوبات تنظيمية.

سرقة الهوية والاحتيال المالي

يمكن للمخترقين استخدام البيانات الشخصية مثل الأسماء والعناوين وأرقام الهويات الوطنية وتواريخ الميلاد لإنشاء هويات مزيفة أو فتح حسابات بنكية باسم الضحايا، كما يمكن أن تُستغل بيانات مثل تفاصيل الرواتب والحسابات المصرفية للقيام بعمليات احتيال مالي للحصول على مكاسب شخصية أو ابتزاز الأفراد أو الشركة أو محاولات التصيد الإلكتروني.

مخاطر حذف أو تعديل بيانات الموظفين

يُعد حذف أو تعديل بيانات الموظفين عند اختراق أنظمة الموارد البشرية تهديداً خطيراً يمكن أن يترك آثاراً قاسية على المنشأة بأكملها، فإذا تم تعديل البيانات الحيوية مثل معلومات الحسابات المصرفية قد يؤدي ذلك إلى تحويل الرواتب إلى حسابات غير مشروعة، أو حذف بيانات الحضور والأداء ما يعطل حساب المستحقات، ولا يقتصر هذا التلاعب على الأضرار التشغيلية فقط، بل قد يضع المؤسسة في مواجهة قانونية مع الموظفين المتضررين، خاصة إذا فقدوا مستحقاتهم أو تم استخدام بياناتهم ضدهم.

كما أن تعديل بيانات الموارد البشرية قد يؤدي إلى تزوير سجلات التوظيف أو تغيير تقارير الأداء أو تعديل الهيكل التنظيمي، ما يؤثر سلباً على القرارات الإدارية ويهدد مصداقية المنشأة داخلياً وخارجياً.

الدور المحوري للعاملين في تكنولوجيا المعلومات

تتحمل فرق تكنولوجيا المعلومات مسؤولية كبيرة في تأمين البيانات عبر استخدام تقنيات متقدمة وتنفيذ إجراءات وقائية شاملة خاصة في البرامج التقليدية للموارد البشرية، سواء بنفسها أو بالتعاون مع فريق الموارد البشرية، ومن أهم الممارسات والتوصيات التي تُعزز الحماية وتُقلل المخاطر الأمنية.

مسؤوليات فرق تكنولوجيا المعلومات في تأمين بيانات الموارد البشرية

1. تصميم بنية تحتية آمنة

تضمن أنظمة الحماية المتطورة تقليل المخاطر الأمنية إلى الحد الأدنى، ومن أهم الممارسات التي يمكن للفريق التقني العمل عليها:

- استخدام الشبكات الافتراضية الخاصة (VPN) لتأمين الاتصالات بين الموظفين وأنظمة المؤسسة، خاصة أثناء العمل عن بُعد، إذ يتم تشفير جميع البيانات المرسلة لتجنب اختراقها.

- تطبيق جدران الحماية (Firewalls) لمنع أي محاولات دخول غير مصرح بها إلى أنظمة الموارد البشرية من خلال مراقبة حركة البيانات وحظر الأنشطة المشبوهة.

- تقسيم الشبكات (Network Segmentation) لعزل أنظمة الموارد البشرية عن باقي الشبكة، ما يحد من انتشار التهديدات في حالة حدوث اختراق أمني.

2. تطبيق تقنيات التشفير

التشفير هو أداة أساسية لحماية البيانات الحساسة من الوصول غير المصرح به، لذا يستخدم فريق المعلوماتية التقني معايير تشفير متقدمة مثل:

- التشفير المتقدم AES-256 لتأمين البيانات أثناء التخزين والنقل، ما يجعل من المستحيل تقريباً على المتسللين قراءتها.

- تشفير البيانات أثناء النقل باستخدام بروتوكولات مثل TLS/SSL لضمان أن البيانات المرسلة بين الخوادم والأجهزة تظل مشفرة ومحميّة ضد أي اعتراض خارجي.

- التشفير الكامل للأجهزة (Full Disk Encryption) لتشفير جميع البيانات الموجودة على الأجهزة المستخدمة لتخزين معلومات الموارد البشرية، ما يضيف طبقة إضافية من الحماية.

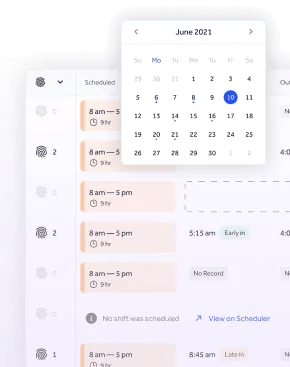

3. إدارة الهويات والوصول

تعد إدارة الهويات والوصول (Identity and Access Management) أساساً مهماً لحماية أنظمة الموارد البشرية من الوصول غير المصرح به، عبر العديد من طرق الحماية، مثل:

- المصادقة متعددة العوامل (MFA): تضيف طبقات إضافية من الأمان عبر طلب أكثر من طريقة للتحقق من الهوية، مثل كلمة مرور ورمز يتم إرساله عبر الهاتف أو بصمة الإصبع.

- تحديد الصلاحيات بدقة: يتم منح الموظفين صلاحيات وصول محددة بناءً على مهامهم، ما يقلل من مخاطر إساءة استخدام الأذونات أو الوصول إلى بيانات غير مصرح بها.

- المراقبة الدائمة للوصول: تسجيل جميع عمليات تسجيل الدخول والأنشطة داخل الأنظمة لتحديد أي محاولات اختراق أو أنشطة مشبوهة بسرعة.

4. الفحص المنتظم للثغرات الأمنية واختبارات الاختراق

تُعد عمليات الفحص الدورية واختبارات الاختراق أدوات ضرورية للكشف عن نقاط الضعف المحتملة في الأنظمة الأمنية، سواء عبر الفحص الدوري للكشف عن الثغرات في البرمجيات أو الأنظمة، أو اختبارات الاختراق التي تُحاكي الهجمات الإلكترونية الحقيقية لاختبار قوة أنظمة الأمان ومعالجة أي ضعف يتم اكتشافه.

5. النسخ الاحتياطي للبيانات

يتطلب هذا العمل وضع أنظمة متكاملة تقوم بإنشاء نسخ احتياطية منتظمة للبيانات على خوادم محلية أو منصات سحابية آمنة، مع استخدام آليات النسخ الاحتياطي التزايدي أو التفاضلي لتقليل الزمن اللازم لحفظ البيانات وتقليل الحمل على الشبكة. إضافة إلى ذلك، يُعد التحقق الدوري من سلامة النسخ الاحتياطية واستعادة البيانات أمراً أساسياً للتأكد من جاهزية النظام للتعامل مع أي حوادث فقدان للبيانات.

كما ينبغي لفرق تكنولوجيا المعلومات تنفيذ سياسات الحفظ طويل الأجل التي تحدد مدة الاحتفاظ بالبيانات الاحتياطية وآليات حذفها الآمن بعد انتهاء الحاجة إليها. علاوة على ذلك، يتم تعزيز أمان النسخ الاحتياطي من خلال تشفير النسخ الاحتياطية وتخزينها في مواقع متعددة لضمان عدم تأثرها بالكوارث الطبيعية أو الاختراقات الأمنية.

ويعمل الفريق التقني بجهد متواصل لضمان أمن بيانات الموارد البشرية خاصة في البرامج التقليدية لإدارة الموارد البشرية التي تحتاج تدخلًا يدوياً مكثفاً وإعدادات معقدة على الأجهزة المحلية، وغالباً ما تكون هذه البرامج غير متصلة بالسحابة، ما يجعل الوصول إلى البيانات محدوداً وصعباً خارج نطاق المؤسسة، كما أنها تفتقر إلى خاصية التحديث التلقائي ما يتركها عرضة للثغرات الأمنية والتهديدات السيبرانية.

علاوةً على ذلك، فإن البرامج التقليدية عادةً لا تتكامل مع أنظمة أخرى مثل أنظمة الرواتب أو إدارة الأداء، ما يؤدي إلى تكرار البيانات وإهدار الوقت، وتضطر فرق تكنولوجيا المعلومات إلى تطوير حلول مخصصة وربط البيانات يدوياً بين الأنظمة المختلفة، ما يزيد من خطر الأخطاء البشرية. كما أن هذه الأنظمة غالباً ما تواجه تحديات في النسخ الاحتياطي ومنع فقدان البيانات.

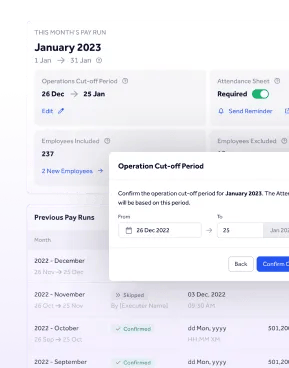

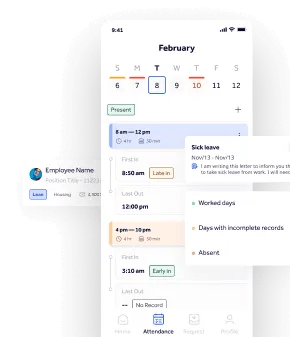

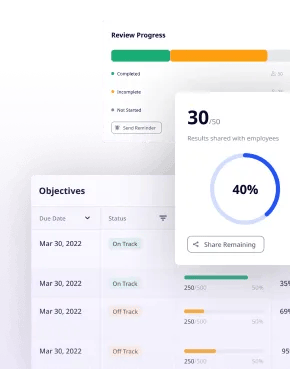

حالياً مع استخدام أنظمة إدارة موارد بشرية متكاملة تعتمد على الحلول السحابية مثل نظام جسر، فإن عمليات الأمان باتت بعهدة الفريق التقني للنظام ما يغنيك عن القلق بشأن أمان بيانات الموارد البشرية، إذ يتولى فريق جسر المتخصص كل الأعمال التقنية لضمان حماية بياناتك وفقاً لأعلى معايير الأمان العالمية، سواء من تصميم البنية التحتية السحابية الآمنة ذات التحديثات التلقائية، وميزات الأمان المدمجة، إلى تطبيق تقنيات التشفير المتقدمة وتأمين البيانات أثناء النقل.

بالإضافة إلى ذلك، يطبّق جسر تقنيات إدارة الهويات والوصول وتحديد الصلاحيات بدقة، لضمان وصول الأشخاص المصرح لهم فقط. كما يجري فريق العمل فحصاً منتظماً للثغرات الأمنية لضمان بقاء بياناتك في مأمن من أي تهديدات.

باستخدام جسر، يمكنك التركيز على تطوير أعمالك بينما تتولى المنصة حماية بياناتك بكفاءة وسلاسة، ما يمنحك راحة البال وثقة بأن معلوماتك الحساسة في أيدٍ أمينة. اكتشف المزيد بطلب عرض تجريبي من جسر.

التعاون بين HR وIT

تتطلب حماية بيانات الموارد البشرية تنسيقاً وثيقاً بين أقسام الموارد البشرية HR وتكنولوجيا المعلومات IT، إذ يتمتع كل من القسمين بمهام حيوية تُسهم في تعزيز أمان البيانات الحساسة داخل المنشأة، ويمكن تعزيز هذا التعاون باتباع الإجراءات التالية:

1. تطوير سياسة إدارة بيانات مشتركة

وضع سياسات واضحة لجمع البيانات وتخزينها ومشاركتها بأمان، ويساعد هذا التنسيق في توحيد الجهود وضمان الالتزام بالقوانين.

2. تقديم التدريب لموظفي الموارد البشرية

يمثل موظفو الموارد البشرية خط الدفاع الأول ضد التهديدات الأمنية، لذا يجب تدريبهم على:

- التعرف على محاولات التصيد الاحتيالي.

- استخدام كلمات مرور قوية وقنوات آمنة لمشاركة البيانات.

- كيفية الإبلاغ عن الحوادث الأمنية لفريق IT.

3. الاستجابة الفعّالة للحوادث الأمنية

يعمل الفريقان معاً لتطوير خطط استجابة للحوادث الأمنية تشمل:

- احتواء التهديد.

- إبلاغ الأطراف المتضررة.

- تنفيذ إجراءات وقائية لمنع تكرار الحوادث.

4. تعزيز ثقافة الأمن السيبراني

يتطلب بناء ثقافة أمنية تعاوناً وثيقاً بين الفريقين من خلال:

- تقديم ورش عمل للموظفين حول أهمية الأمن السيبراني.

- تعزيز التواصل بين الأقسام لتحديد أولويات الأمان.

- مكافأة الموظفين على الالتزام بالسياسات الأمنية.

5. اختيار الأنظمة الآمنة وتحديثها

يساهم التعاون بين القسمين في اختيار وتحديث أنظمة إدارة الموارد البشرية بميزات أمان قوية مثل التشفير وإدارة الصلاحيات.

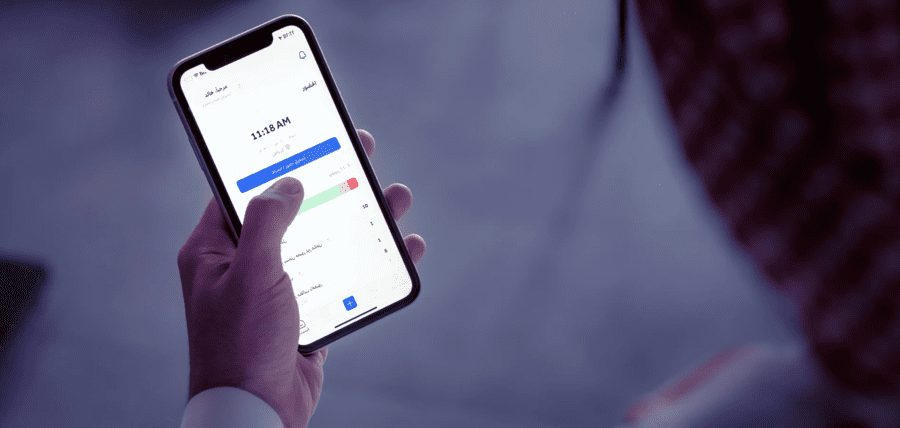

تعزيز أمن البيانات على جسر بثلاثة خطوات

إن تعزيز أمان البيانات في إدارة الموارد البشرية لم يعد أمراً معقداً مع نظام جسر لإدارة الموارد البشرية، إذ يقوم فريق جسر التقني بضمان كافة إجراءات الأمان السحابية، ويبقى على فريق الموارد البشرية اتخاذ الخطوات التالية على البرنامج:

تحديد الأدوار بوضوح

يتم تحديد أدوار العمل داخل قسم الموارد البشرية بدقة بناءً على المهام والمسؤوليات، ثم من خلال واجهة النظام الذكية، يمكنك تصنيف الأذونات بناءً على احتياجات العمل، لضمان أن كل موظف لديه فقط الصلاحيات التي يحتاجها لإنجاز عمله، ما يعزز الأمان ويمنع الأخطاء التشغيلية

يمكن على سبيل المثال لمسؤولي التوظيف الوصول بسهولة إلى أنظمة تتبع المتقدمين، بينما يقتصر وصول مسؤولي الرواتب على السجلات المالية.

تعيين الأذونات بدقة وسرعة

يتيح لك جسر تعيين أذونات الوصول لكل دور بصورة منهجية ومبسطة لتقليل مخاطر الوصول غير المصرح به أو إساءة استخدام البيانات، كما يمكن تحديد مستويات وصول مرنة مثل عرض البيانات فقط أو تعديلها.

على سبيل المثال يحصل مدير الموارد البشرية أو مشرف النظام على أذونات شاملة لتحرير سجلات الموظفين أو لإعطاء الصلاحيات للآخرين، بينما تقتصر أذونات المساعدين على الصلاحيات الأساسية فقط.

التنفيذ والمراقبة الفعّالة

يتعين على مسؤولي الموارد البشرية في المنشآت مراجعة حقوق الوصول بانتظام وتحديثها مع تغير الأدوار، والاستفادة من الأدوات التحليلية لتحديد نقاط الضعف المحتملة وإصلاحها بالتنسيق مع فريق الدعم الفني في جسر، وبالاستعانة بمركز المعرفة الخاص بجسر لمعرفة الخطوات والإجراءات المتبعة على البرنامج.

التوافق مع لوائح حماية البيانات العالمية

تشهد قوانين حماية البيانات العالمية تطوراً كبيراً لتواكب التحديات الرقمية المتسارعة، ما يجعل الالتزام بها ضرورة ملحة لجميع المنشآت، تُبرز هذه اللوائح أهمية حماية البيانات الشخصية وضمان الخصوصية والأساليب المقبولة لجمع وحفظ البيانات والتعامل بها، ومن أشهرها:

1. اللائحة العامة لحماية البيانات (GDPR) في الاتحاد الأوروبي

اللائحة العامة لحماية البيانات GDPR هي قانون أوروبي شامل يهدف إلى حماية البيانات الشخصية للأفراد داخل الاتحاد الأوروبي. دخلت حيز التنفيذ في 25 مايو، وتهدف إلى توحيد قوانين حماية البيانات عبر الدول الأعضاء في الاتحاد الأوروبي، وتمتد اللائحة لتشمل جميع المنظمات التي تتعامل مع البيانات الشخصية لمواطني الاتحاد الأوروبي، بغض النظر عن موقع هذه المنظمات.

تهدف اللائحة إلى ضمان حماية خصوصية الأفراد وتعزيز الثقة في كيفية التعامل مع بياناتهم، بالارتكاز على المبادئ التالية:

- الشفافية: يجب أن تكون المؤسسات واضحة بشأن كيفية جمع البيانات واستخدامها.

- الحد الأدنى من البيانات: يُسمح بجمع ومعالجة البيانات الضرورية فقط لتحقيق الأغراض المحددة.

- الأمان: تُلزم المؤسسات باستخدام تقنيات وإجراءات متقدمة لحماية البيانات.

وتمنح اللائحة الأفراد مجموعة من الحقوق التي تهدف إلى تعزيز سيطرتهم على بياناتهم الشخصية، وتشمل:

- المعرفة: معرفة كيفية استخدام بياناتهم والغرض منها.

- الوصول: تمكين الأفراد من الوصول إلى بياناتهم الشخصية المخزنة لدى المؤسسات.

- التصحيح: طلب تصحيح أي بيانات غير دقيقة.

- الحذف: طلب حذف البيانات الشخصية إذا لم تعد هناك حاجة لمعالجتها.

- نقل البيانات: إمكانية نقل البيانات إلى جهة أخرى.

- https://blog.jisr.net/ar/%D8%A5%D8%AF%D8%A7%D8%B1%D8%A9-%D8%A7%D9%84%D8%B5%D9%84%D8%A7%D8%AD%D9%8A%D8%A7%D8%AA-%D9%81%D9%8A-%D8%A8%D8%B1%D9%86%D8%A7%D9%85%D8%AC-%D8%A7%D9%84%D9%85%D9%88%D8%A7%D8%B1%D8%AF-%D8%A7%D9%84%D8%A8%D8%B4%D8%B1%D9%8A%D8%A9: الاعتراض على استخدام البيانات لأغراض معينة مثل التسويق المباشر.

وتتطلب GDPR من المؤسسات الامتثال لمجموعة من المتطلبات الصارمة تحت طائلة العديد من العقوبات التي قد تصل إلى 4% من إجمالي الإيرادات السنوية العالمية، ومن أهم هذه المتطلبات:

- يجب على المؤسسات الحصول على موافقة واضحة من الأفراد قبل معالجة بياناتهم.

- في حالة حدوث خرق للبيانات، لا بدّ من الإبلاغ عنه إلى السلطات المختصة خلال 72 ساعة.

- تطبيق تقنيات حديثة وإجراءات قوية لضمان حماية البيانات.

2. قانون خصوصية المستهلك في كاليفورنيا (CCPA)

بدأ سريان قانون خصوصية المستهلك (CCPA) في 1 يناير 2020، ليكون أحد أهم التشريعات الأمريكية التي تهدف إلى تعزيز خصوصية المستهلكين في العصر الرقمي، إذ صُمم القانون لمنح سكان كاليفورنيا حقوقاً واضحة للتحكم في بياناتهم الشخصية تتضمن:

- يمنح المستهلكين الحق في معرفة أنواع البيانات التي تجمعها الشركات عنهم، والأغراض التي تُستخدم من أجلها، والمصادر التي جاءت منها.

- يمكن للأفراد طلب حذف بياناتهم الشخصية المخزنة لدى الشركات، مع وجود استثناءات تتعلق بالالتزامات القانونية أو الاستخدام الضروري.

- يُتيح للمستهلكين رفض بيع بياناتهم الشخصية إلى أطراف ثالثة، ويتطلب من الشركات توفير خيار واضح لعدم بيع بياناتي.

- يحق للمستهلكين طلب الاطلاع على بياناتهم الشخصية ونسخها.

- يحظر القانون على الشركات التمييز ضد المستهلكين الذين يمارسون حقوقهم، مثل تقديم خدمات أقل جودة أو فرض أسعار أعلى.

ويفرض القانون غرامات مشددة على الشركات المخالفة مع السماح للأفراد برفع دعاوى قضائية في حال تعرّض بياناتهم الشخصية أو ملفاتهم الرقمية للاختراق نتيجة الإهمال أو ضعف التدابير الأمنية. ويطلب من الشركات الالتزام بتوفير العديد من التدابير، مثل:

- توفير إشعارات شفافة للأفراد عن كيفية جمع واستخدام بياناتهم.

- تطبيق تدابير أمنية مشددة لضمان حماية البيانات الشخصية من أي خرق أو وصول غير مصرح به.

- تلبية طلبات المستهلكين مثل طلبات الوصول أو الحذف في الوقت المناسب.

- توفير قنوات واضحة للتواصل تُسهل على الأفراد ممارسة حقوقهم، مثل نماذج عبر الإنترنت أو أرقام تواصل.

3. نظام حماية البيانات الشخصية في السعودية

تُعد المملكة العربية السعودية من الدول الرائدة في تعزيز ثقافة حماية البيانات، إذ أطلقت نظام حماية البيانات الشخصية ليكون إطاراً قانونياً شاملاً ينظم جمع ومعالجة البيانات الشخصية ويحمي حقوق الأفراد في عصر الرقمنة، ويهدف هذا النظام إلى ضمان أمان البيانات وتعزيز الثقة في التعاملات الرقمية والحد من الممارسات السلبية المتعلقة بالبيانات الشخصية، عبر المبادئ الأساسية التالية:

- جمع البيانات الشخصية للأغراض المشروعة والمحددة سلفاً، على أن يكون الغرض من جمع البيانات واضحاً ومبرراً بما يتوافق مع الأنشطة التي تقوم بها جهة التحكم.

- يمنح النظام الأفراد الحق في التحكم ببياناتهم الشخصية من خلال اشتراط الموافقة الصريحة والمسبقة قبل جمع البيانات أو معالجتها. يجب أن تكون هذه الموافقة مستنيرة وتعتمد على تقديم معلومات واضحة وشفافة حول الغرض من جمع البيانات.

- منع أي جهة من الإفصاح عنها إلا بموافقة صاحبها أو وفقاً لما ينص عليه القانون، مع إلزام الجهات بجمع ومعالجة الحد الأدنى من البيانات اللازمة لتحقيق الأغراض المحددة وتجنب أي معالجة غير ضرورية قد تعرض البيانات لمخاطر أمنية.

- تحدد الجهات المدة الزمنية المناسبة للاحتفاظ بالبيانات الشخصية وفقاً للغرض الذي تم جمعها من أجله، ويتعين على الجهات إتلاف البيانات فور انتهاء الغرض منها.

4. المبادئ الأساسية لنظام مشاركة البيانات في السعودية

تُشرف الهيئة السعودية للبيانات والذكاء الاصطناعي على تنظيم ومراقبة عمليات مشاركة البيانات في المملكة العربية السعودية، وقد وضعت سياسة وضوابط لمشاركة البيانات تهدف إلى:

- تشجيع الجهات على مشاركة البيانات التي تنتجها لتعظيم الفائدة منها وتعزيز التكامل بين الجهات الحكومية.

- جمع البيانات من الأفراد لمرة واحدة فقط، مع إمكانية مشاركتها وإعادة استخدامها بما لا يتعارض مع الأنظمة ذات العلاقة، للحد من الازدواجية وضمان تكامل البيانات وجودتها.

- يجب أن تكون مشاركة البيانات لأغراض مشروعة ومبنية على أساس نظامي أو احتياج عملي مبرر، دون الإضرار بالمصالح الوطنية أو خصوصية الأفراد.

- تحديد المخولين بالوصول إلى البيانات بعد اتخاذ الإجراءات اللازمة للتحقق من موثوقيتهم، وفقاً لسياسة تصنيف البيانات.

- إتاحة المعلومات الضرورية المتعلقة بطلب مشاركة البيانات لجميع الأطراف المعنية، بما في ذلك نوع البيانات المطلوبة والغرض من جمعها وطرق حفظها وحمايتها.

- تحميل جميع الأطراف المشاركة في عملية مشاركة البيانات المسؤولية المشتركة عن قرارات المشاركة، وفقاً للأدوار والمسؤوليات المحددة في اتفاقية مشاركة البيانات.

- تطبيق الضوابط الأمنية المناسبة لحماية البيانات ومشاركتها في بيئة آمنة وموثوقة، وفقاً للمتطلبات التنظيمية ذات الصلة.

- الالتزام بالممارسات الأخلاقية لضمان استخدام البيانات بمسؤولية وعدالة ونزاهة.

وتنطبق هذه السياسة على جميع الجهات الحكومية والخاصة والأفراد الذين يطلبون مشاركة البيانات، مع وجود استثناءات معينة، مثل الطلبات ذات الأغراض الأمنية أو القضائية، مع اشتراط أن تتم مشاركة البيانات بوسائل آمنة وموثوقة، ويفضل أن تكون آلية من خلال قنوات التكامل الحكومية، مع ضرورة توثيق جميع طلبات مشاركة البيانات في سجل خاص، وإتلاف البيانات التي تمت مشاركتها بعد انتهاء الغرض منها.

ختاماً يُعد أمن البيانات محوراً أساسياً في نجاح إدارة الموارد البشرية وتعزيز الثقة بين الموظفين والإدارة، ويلعب العاملون في تكنولوجيا المعلومات بالتعاون مع موظفي الموارد البشرية دوراً محورياً في تصميم وتنفيذ إستراتيجيات أمن البيانات وفق لوائح حماية البيانات العالمية، ما يضمن تقليل مخاطر الاختراقات وحماية خصوصية العاملين ويعزز استمرارية العمليات وتطوير بيئة عمل آمنة. ومع التطور الرقمي المستمر، يتطلب الأمر استثماراً دائماً في التقنيات الحديثة الآمنة مثل جسر لإدارة الموارد البشرية لضمان كفاءة وسلامة عمليات الموارد البشرية المختلفة.

اقرأ أيضًا على مدونة جسر

اطلع على جديد الموارد البشرية والحلول التقنية التي يقدمها نظام جسر بالاشتراك في نشرتنا البريدية

ابدأ الآن مع جسر

اطلب العرض التوضيحي الخاص بك